Historique de la page

...

| Sv translation | |||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| |||||||||||||||||||||||||||||||||

PrerequisiteInstall the dedicated package on the server:

Setting up connection information

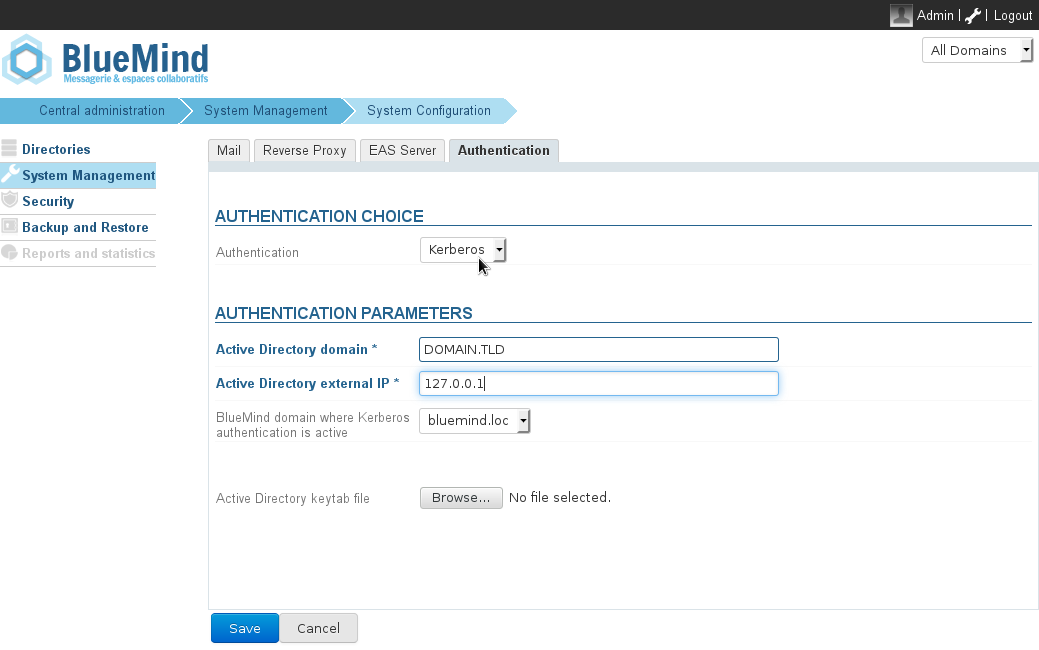

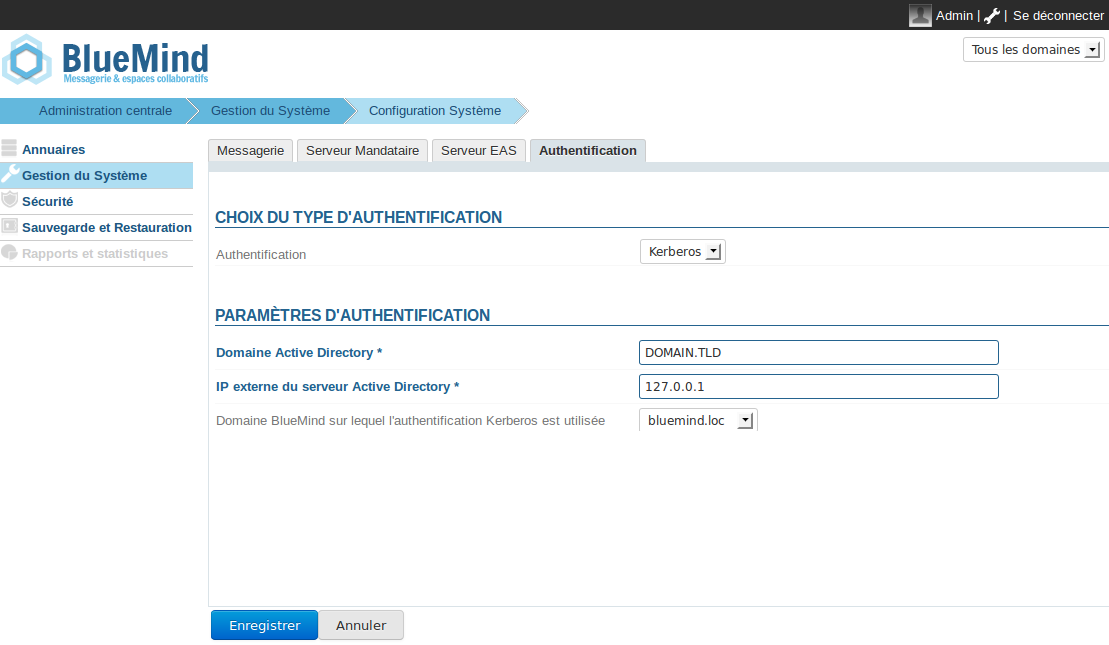

Setting up Kerberos in the admin console

Setting up Kerberos manuallyThis section describes how to configure Kerberos authentication manually. However, you might also find this paragraph useful if your Kerberos domain name is different from your BlueMind domain name.

Setting up different domains for Kerberos and BlueMindSince BlueMind v.3.0.7, you can set up authentication with different domains for Kerberos and BlueMind. Server configurationCreate a new configuration file

In this instance, When the file has been created, restart BlueMind:

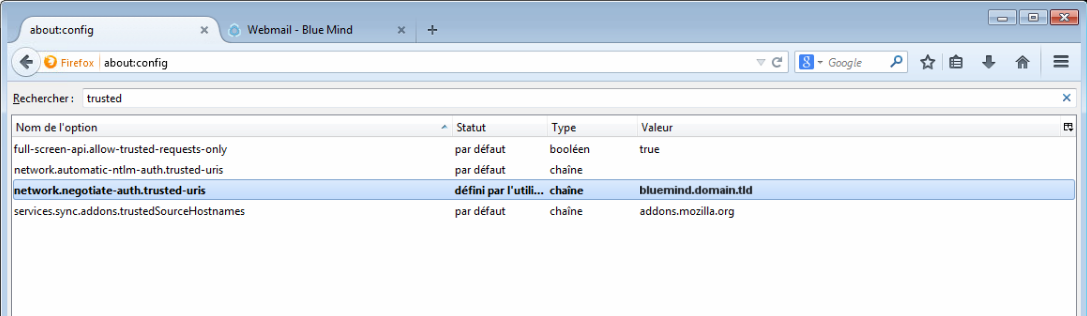

Client configurationWhen the AD domain is different from the BlueMind domain, the client web browser may not trust the BlueMind domain. The BlueMind url access must therefore be added as a trusted site in the web browser. FirefoxTo add a trusted site, you need to access the Firefox configuration settings. To do this:

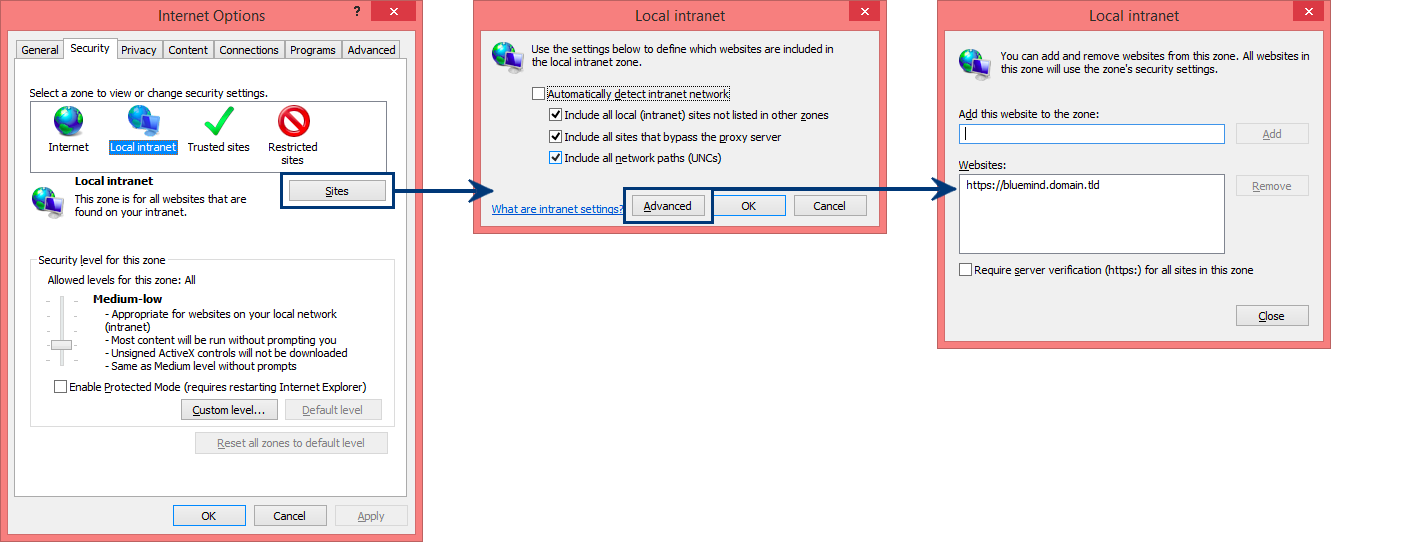

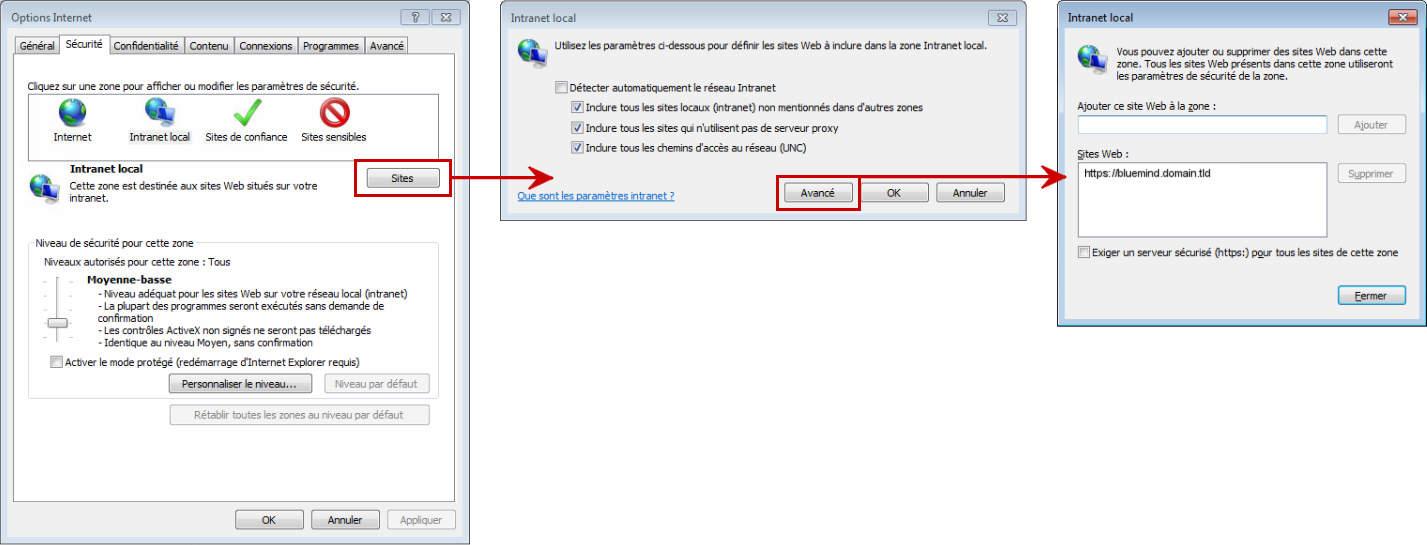

Internet ExplorerTrusted sites are configured in the Internet Options window:

ChromeChrome is based on the Internet Explorer configuration. As a result, in Windows, simply follow the same process as above to add a new site to the trusted list. For other operating systems, however, use the following command line to add a trusted website:

ReferencesFor more information, please look at the following pages: http://sammoffatt.com.au/jauthtools/Kerberos/Browser_Support |

| Sv translation | ||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| ||||||||||||||||||||||||||||||||

InstallationsvoraussetzungenInstallieren Sie das dedizierte Paket auf dem Server:

Vorbereitung der Anmeldeinformationen

Von der Administrationsschnittstelle aus

In den folgenden Kapiteln können Sie die Kerberos-Authentifizierung „von Hand“ konfigurieren. Dieser Abschnitt könnte jedoch für Sie von Interesse sein, wenn der Name Ihres Kerberos-Domäne nicht mit dem der BlueMind-Domäne übereinstimmt. BlueMind von Hand konfigurieren

Die Kerberos-Domäne, die sich von der BlueMind-Domäne unterscheidetSeit der Version 3.0.7 von BlueMind ist es möglich, die Identifikationserkennung mit einer anderen Kerberos-Domäne als der BlueMind-Domäne einzurichten. Legen Sie dazu auf dem Server eine neue Konfigurationsdatei /etc/bm-hps/mappings.ini mit folgendem Inhalt an:

Dabei ist DOMAINEAD.LAN meine AD-Domäne und domainBM.vmw meine BlueMind-Domäne. Sobald die Datei erstellt ist, BlueMind neu starten:

Client-KonfigurationDer Client-Browser betrachtet möglicherweise die BlueMind-Domäne als nicht vertrauenswürdig. Sie müssen die URL für den Zugriff auf BlueMind als vertrauenswürdige Website im Browser hinzufügen. FirefoxDie Konfiguration der vertrauenswürdigen Website erfolgt in der Konfiguration der Browser-Einstellungen. Vorgehensweise:

Internet ExplorerDie Konfiguration der vertrauenswürdigen Website erfolgt in der Konfiguration der Internetoptionen:

ChromeChrome basiert auf der Konfiguration des Internet Explorers, so dass Sie unter Windows den gleichen Vorgang durchführen müssen, damit die Seite berücksichtigt wird. Zudem kann - und dies auch auf anderen Betriebssystemen - die Website mit der folgenden Befehlszeile berücksichtigt werden:

ReferenzenWeitere Informationen finden Sie auf den folgenden Seiten: http://sammoffatt.com.au/jauthtools/Kerberos/Browser_Support |