Historique de la page

...

| Sv translation | ||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| ||||||||||||||||||||||||||||||||||||

How CAS authentication works

InstallationInstall the needed package :

Restart BlueMind :

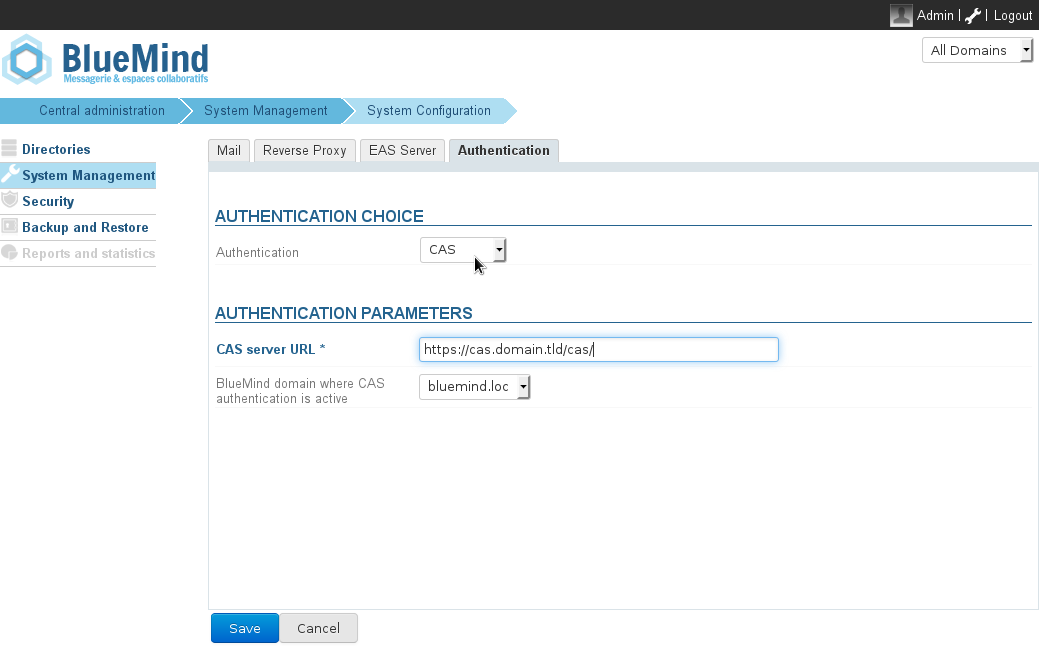

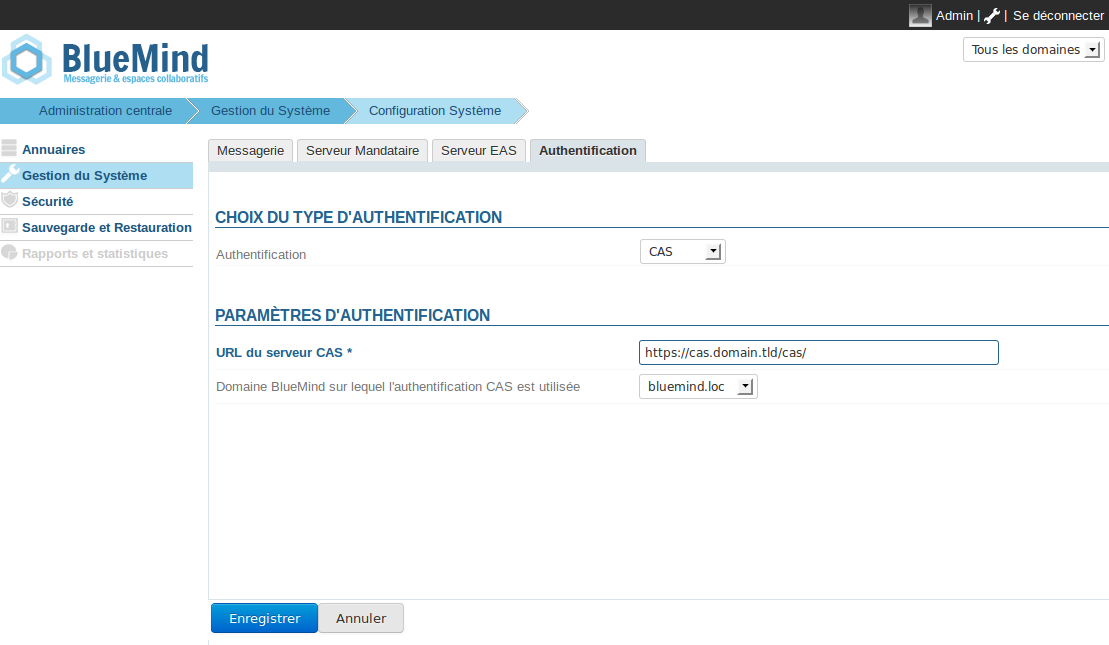

Configuration

Known errorsError 403: Your user account does not exist in this BlueMind.This error message means that the username entered to authenticate on the CAS does not exist in the domain domain.tld. You have two options:

Error 500: Internal Server ErrorThis error message can have several causes. The easiest way to find out is to look at your server's HPS logs, using the command below, for instance:

Using a self-signed certificate or an unknown certification authorityIf you use a self-signed certificate for your CAS server, or your CAS server's certification authority is not indexed, you will probably get an error message when you connect to the CAS server via https. The easiest way to resolve this error is to import the certificate into the jvm keystore BlueMind uses.

|

| Sv translation | ||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| ||||||||||||||||||||||||||||||||||||

So funktioniert die CAS-Authentifizierung

InstallationUm die CAS-Authentifizierung zu implementieren, das erforderliche Paket installieren:

Dann BlueMind neustarten:

Konfiguration

Bekannte FehlerFehler 403: Ihr Benutzerkonto existiert nicht in diesem BlueMind.Diese Fehlermeldung bedeutet, dass das Login, mit dem sich der Benutzer am CAS authentifiziert hat, nicht in der domain.tld-Domäne existiert. Es stehen Ihnen zwei Lösungen zur Verfügung:

Fehler 500: Internal Server ErrorDiese Fehlermeldung kann von mehreren Quellen stammen. Am einfachsten ist es, wenn Sie sich auf Ihrem Server die HPS Protokolle ansehen, z.B. mit dem folgenden Befehl:

Verwendung eines selbstsignierten Zertifikats oder einer unbekannten ZertifizierungsstelleWenn Sie ein selbstsigniertes Zertifikat für Ihren CAS-Server verwenden oder die Zertifizierungsstelle Ihres CAS-Servers nicht aufgeführt ist, kann beim Aufbau der https-Verbindung zum CAS-Server ein Fehler auftreten. Um diesen Fehler zu beheben, ist es am einfachsten, das betreffende Zertifikat in den von BlueMind verwendeten jvm Keystore zu importieren.

|