Historique de la page

| Sv translation | |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| |||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

InstallationAfin d'accéder aux fonctionnalités de synchronisation avec un annuaire ldap, il est nécessaire d'installer le plugin ldap-import. Pour cela, se connecter sur le serveur et taper la commande suivante pour lancer l'installation du plugin :

Une fois l'installation terminée, redémarrer le composant bm-core à l'aide de la commande suivante :

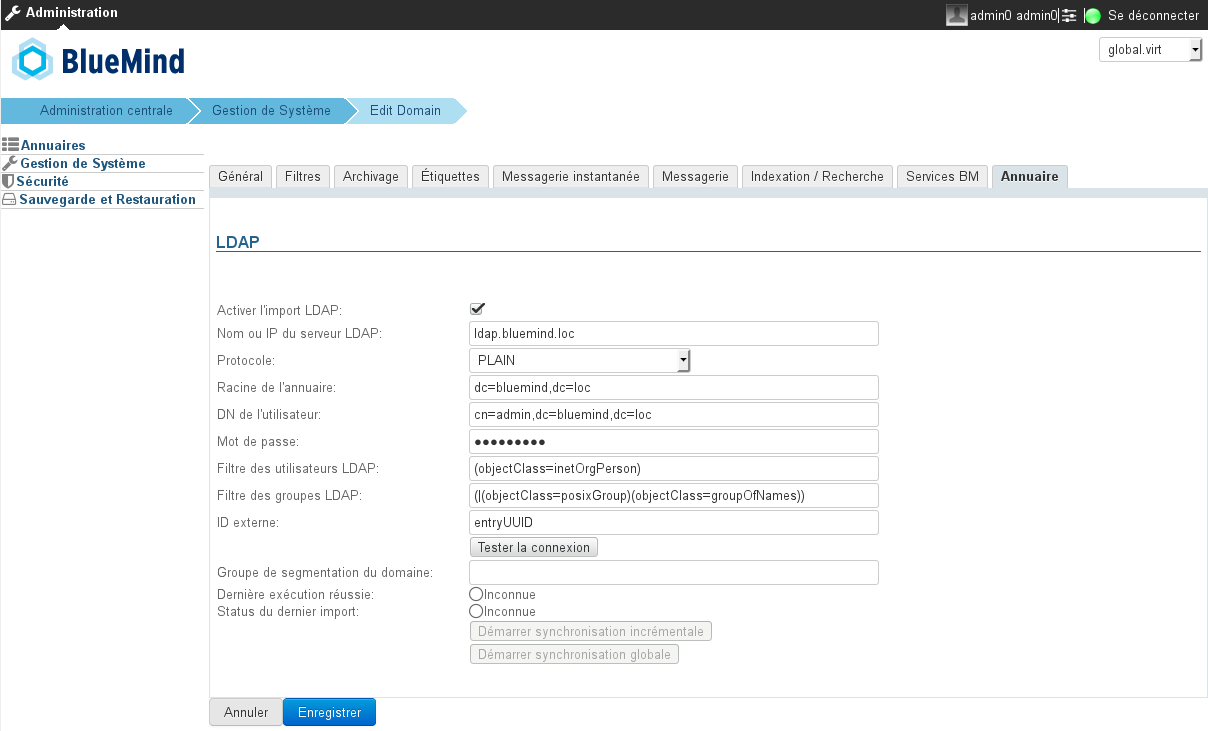

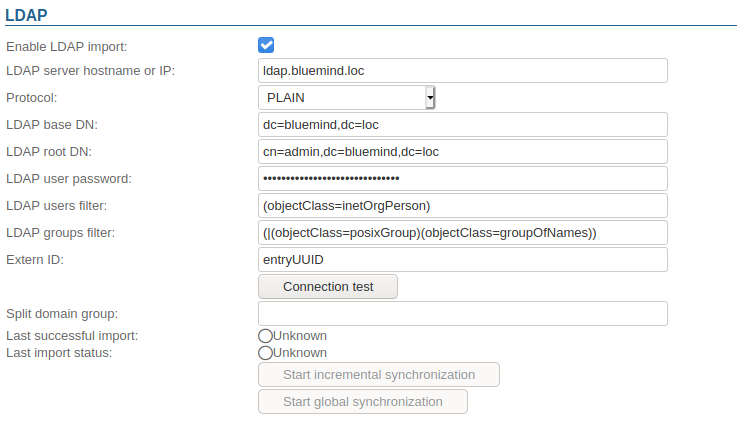

ConfigurationSeul l'administrateur global peut configurer la synchronisation LDAP pour un domaine. Les administrateurs de domaine peuvent quant à eux voir les paramètres et lancer la tâche d'import.

Mapping LDAP - BlueMindAttributs des utilisateurs

Attributs des groupes

Attributs des groupes

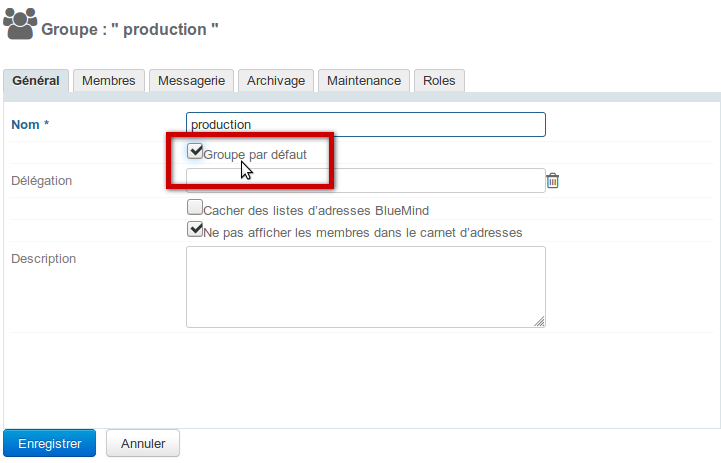

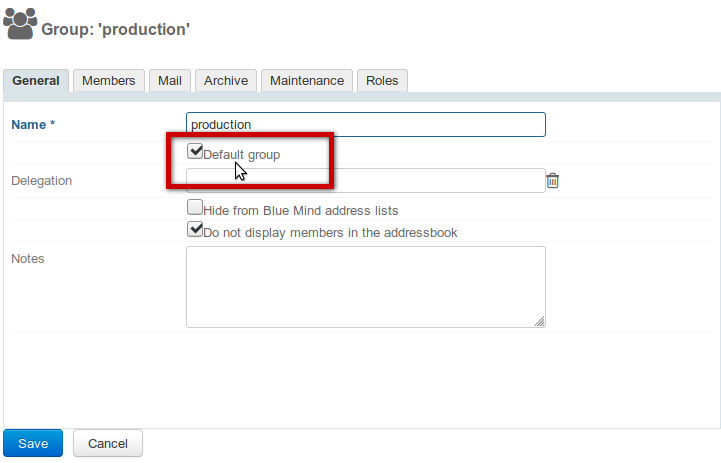

Attribution des droitsÀ partir de BlueMind 3.5, l'accès aux applications passe par la gestion des rôles qui sont attribués aux utilisateurs. L'import LDAP ne gérant pas les rôles, les utilisateurs n'en ont donc aucun une fois qu'ils ont été importés et n'accèdent pas aux applications (webmail, contacts, calendrier). La façon la plus simple et efficace de gérer cela est de passer par les groupes :

Par la suite, pour les nouveaux utilisateurs, il suffira de les affecter à ce(s) groupe(s) afin de leur attribuer les rôles souhaités.

Forcer ou corriger un UIDL'UID d'un utilisateur peut être renseigné ou corrigé dans la fiche d'administration de l'utilisateur dans BlueMind. Pour cela, se rendre dans la console d'administration > Annuaires > Entrées d'annuaire > choisir la fiche de l'utilisateur > onglet Maintenance : renseigner le champ ExternalID avec l'UID de l'utilisateur dans le LDAP puis enregistrer.

|

| Sv translation | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| Sv translation | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

InstallationTo access LDAP synchronization functionalities, you must install the plugin "ldap-import". To do this, log into the server and use the following command to start installation:

Once installation is complete, restart the "bm-core" component using the following command:

Set upOnly the global administrator is able to configure LDAP synchronization for a domain. Domain administrators are able to view settings and launch import jobs.

LDAP-BlueMind mappingUser attributes

Group attributes

Group attributes

Assigning rolesFrom BlueMind 3.5, access to applications is subject to the roles users are assigned. As LDAP imports do not handle roles, imported users are not assigned any roles and they are unable to access applications (webmail, contacts, calendar). The easiest and most effective way of handling this is through groups:

In the future, simply assign new users to this/ese group(s) in order to give them the desired roles.

Forcing or correcting a UIDA user's UID can be filled in or corrected in the user's admin page in BlueMind. To do this, go to the admin console > Directories > Directory Browser > select user > Maintenance tab: enter the user's LDAP UID in the ExternalID box then save.

|

| Sv translation | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

InstallationUm auf die Synchronisationsfunktionen mit einem ldap-Verzeichnis zugreifen zu können, muss das ldap-import-Plugin installiert werden. Verbinden Sie sich dazu mit dem Server und geben Sie den folgenden Befehl ein, um die Installation des Plugins zu starten:

Starten Sie die Komponente bm-core nach Abschluss der Installation mit dem folgenden Befehl neu:

KonfigurationNur der globale Administrator kann die LDAP-Synchronisierung für eine Domain konfigurieren. Domain-Administratoren können die Einstellungen einsehen und die Importaufgabe starten.

LDAP-Mapping - BlueMindBenutzer-Attribute

Gruppen-Attribute

Zuweisung von RechtenAb BlueMind 3.5 basiert der Zugriff auf Anwendungen auf der Verwaltung der den Benutzern zugewiesenen Rollen . Der LDAP-Import verwaltet keine Rollen, so dass Benutzer nach dem Import zunächst keine Rollen haben und nicht auf Anwendungen (Webmailer, Kontakte, Kalender) zugreifen können. Der einfachste und effektivste Weg, dies zu bewerkstelligen, ist über Gruppen:

Danach müssen neue Benutzern nur noch der/den Gruppe(n) zugeordnet werden, um ihnen die gewünschten Rollen zu geben.

Erzwingen oder Korrigieren einer UIDDie UID eines Benutzers kann im Benutzer-Verwaltungsstammsatz in BlueMind ausgefüllt oder korrigiert werden. Gehen Sie dazu in die Administrationskonsole > Verzeichnisse > Verzeichniseinträge > wählen Sie den Benutzerstammsatz > Registerkarte Wartung: Das Feld ExternalID mit der UID des Benutzers im LDAP ausfüllen und speichern.

|