Historique de la page

| Sv translation | ||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| ||||||||||||||||||||||||||||||||

Prérequis d'installationInstaller le paquet dédié sur le serveur :

Préparation des informations de connexion

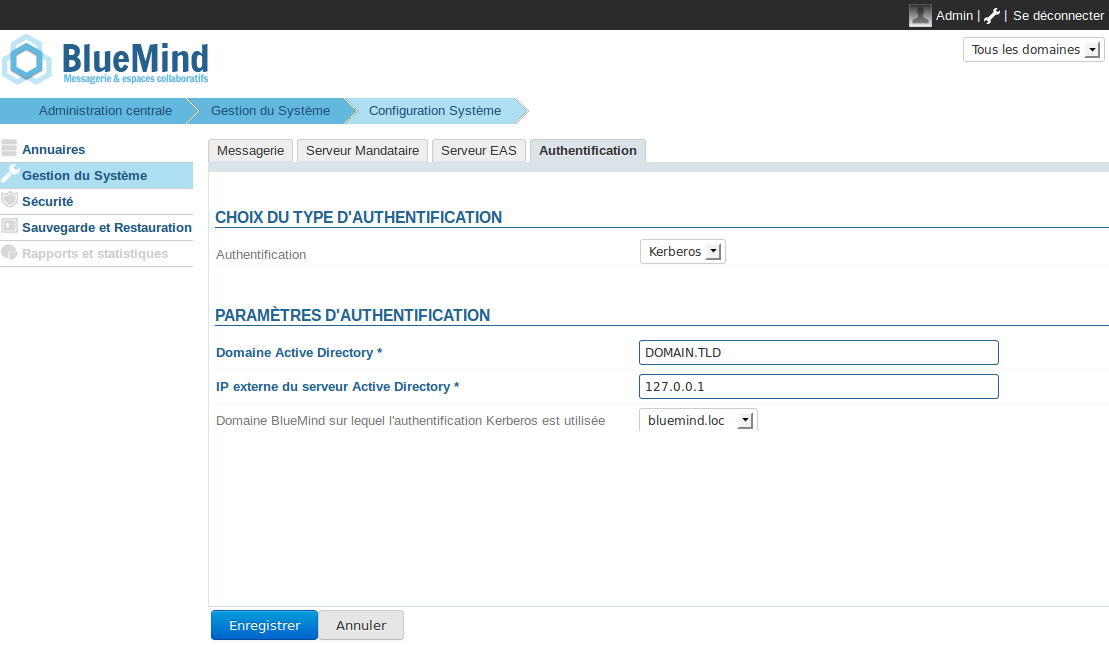

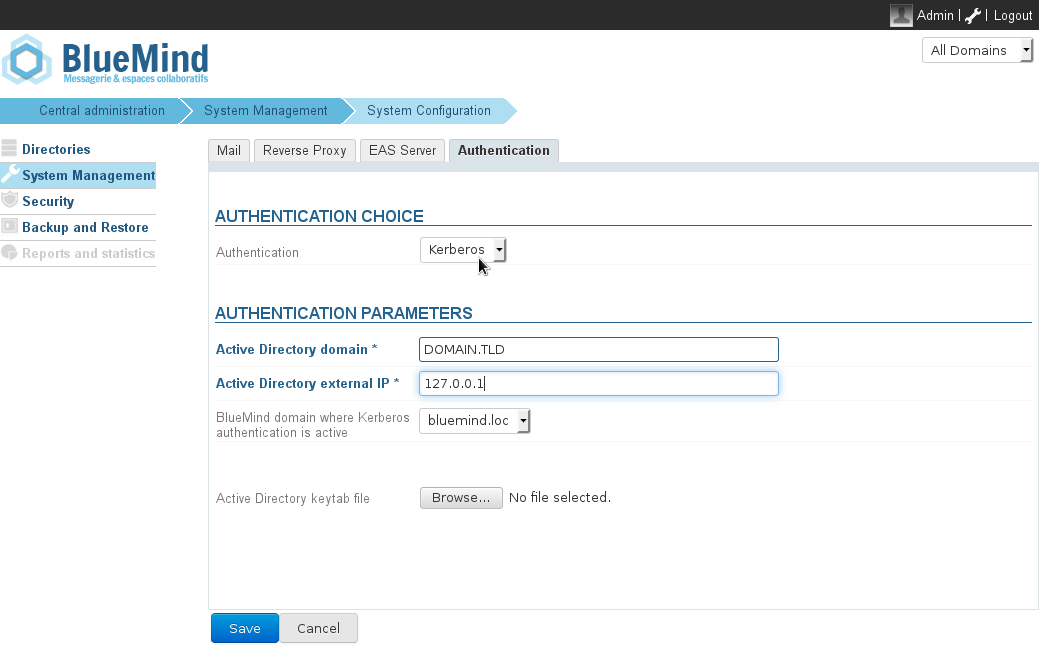

Depuis l'interface d'administration

Les chapitres suivants permettent de configurer l'authentification Kerberos "à la main". Toutefois ce paragraphe peut vous intéresser si le nom de votre domaine Kerberos est différent de celui du domaine BlueMind. Configuration de BlueMind à la main

Cas du domaine Kerberos différent du domaine BlueMindDepuis la version 3.0.7 de BlueMind, il est possible de mettre en place la reconnaissance de l'identification avec un domaine Kerberos différent du domaine BlueMind. Pour cela, créer un nouveau fichier de configuration /etc/bm-hps/mappings.ini sur le serveur avec le contenu suivant :

Où DOMAINEAD.LAN est mon domaine AD, domaineBM.vmw mon domaine BlueMind. Une fois le fichier créé, redémarrer BlueMind :

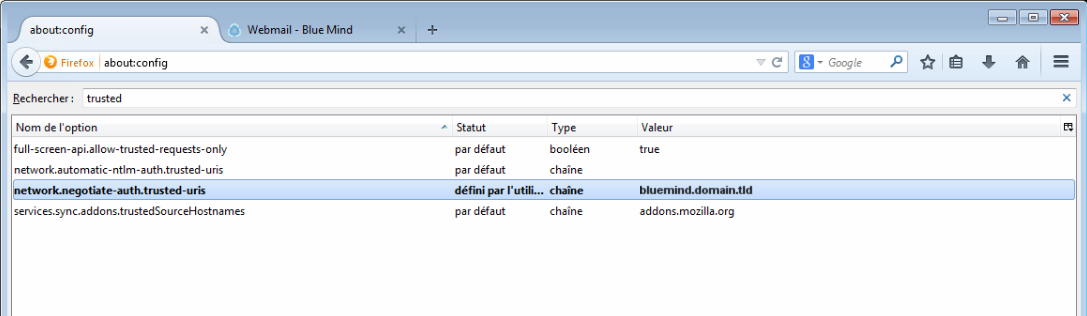

Configuration clientLe navigateur client peut considérer que le domaine BlueMind n'est pas de confiance. Il faut alors ajouter l'URL d'accès à BlueMind comme site de confiance dans le navigateur. FirefoxLa configuration du site de confiance se fait dans la configuration des paramètres du navigateur. Pour cela :

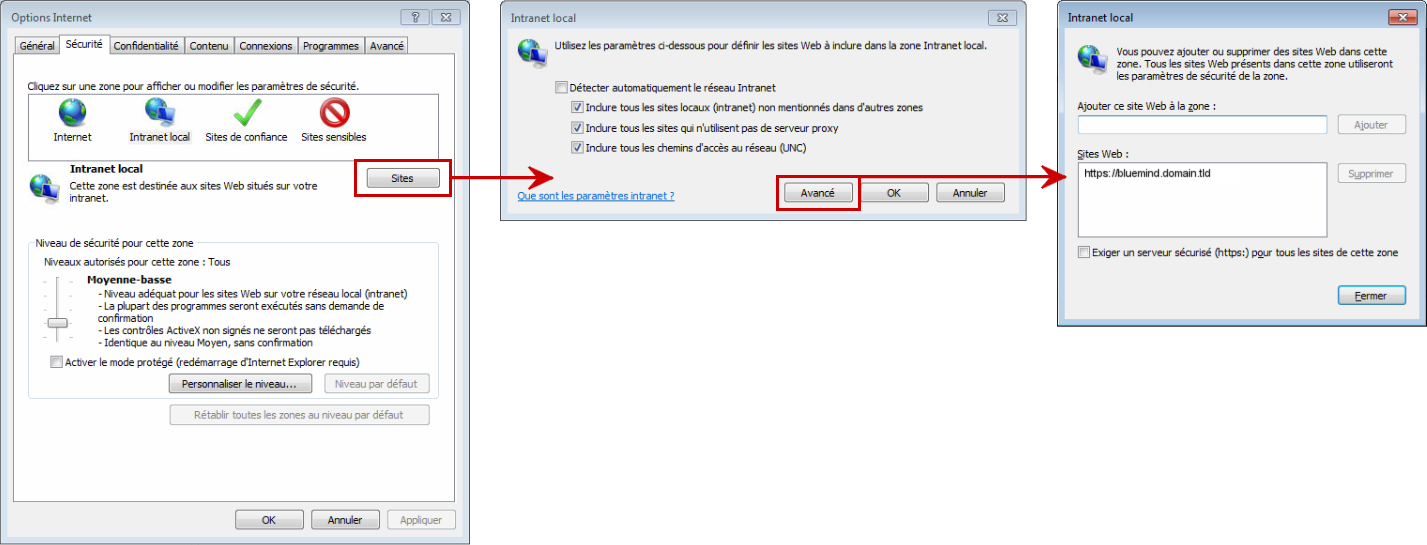

Internet ExplorerLa configuration du site de confiance se fait dans la configuration des options Internet :

ChromeChrome est basé sur la configuration d'Internet Explorer, il suffit donc sous Windows de faire la manipulation précédente afin que le site soit pris en compte. Cependant, et sur les autres systèmes d'exploitation, il est possible de faire prendre en compte le site par la ligne de commande suivante :

RéférencesPour plus d'informations, vous pouvez consulter les pages suivantes : http://sammoffatt.com.au/jauthtools/Kerberos/Browser_Support |

| Sv translation | |||||||||||||||||||||||||||||||||

|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|---|

| |||||||||||||||||||||||||||||||||

PrerequisiteInstall the dedicated package on the server:

Setting up connection information

Setting up Kerberos in the admin console

Setting up Kerberos manuallyThis section describes how to configure Kerberos authentication manually. However, you might also find this paragraph useful if your Kerberos domain name is different from your BlueMind domain name.

Setting up different domains for Kerberos and BlueMindSince BlueMind v.3.0.7, you can set up authentication with different domains for Kerberos and BlueMind. Server configurationCreate a new configuration file /etc/bm-hps/mappings.ini with the following contents:

In this instance, DOMAINEAD.LAN is your AD domain and domaineBM.vmw is your BlueMind domain. When the file has been created, restart BlueMind:

Client configurationWhen the AD domain is different from the BlueMind domain, the client web browser may not trust the BlueMind domain. The BlueMind url access must therefore be added as a trusted site in the web browser. FirefoxTo add a trusted site, you need to access the Firefox configuration settings. To do this:

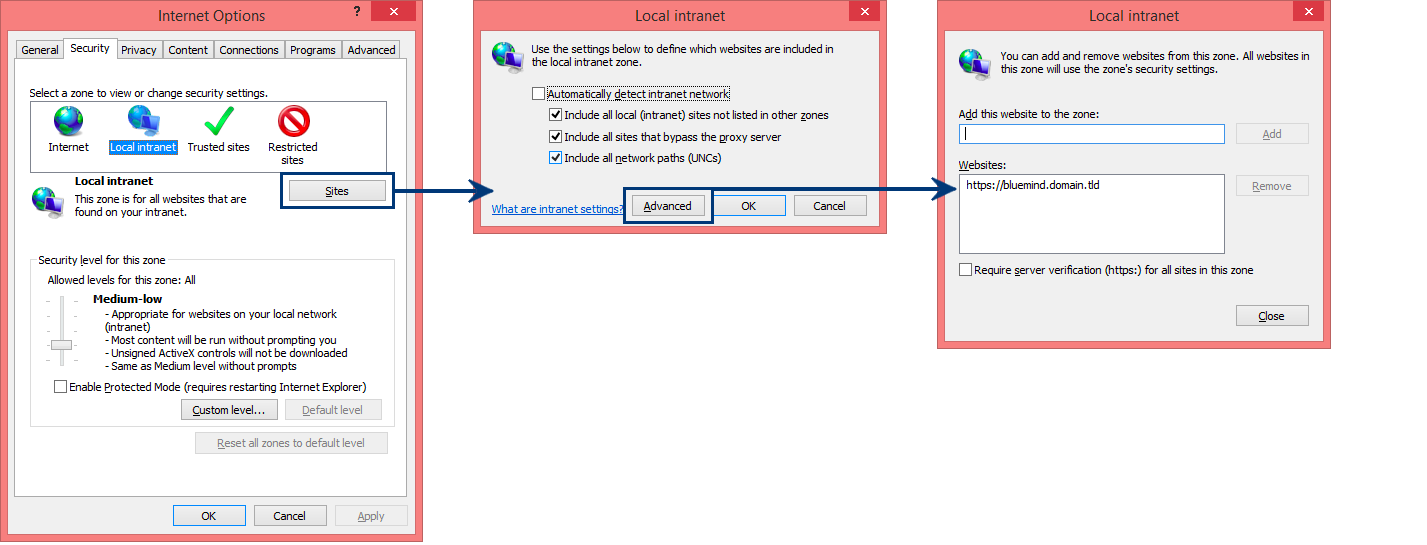

Internet ExplorerTrusted sites are configured in the Internet Options window:

ChromeChrome is based on the Internet Explorer configuration. As a result, in Windows, simply follow the same process as above to add a new site to the trusted list. For other operating systems, however, use the following command line to add a trusted website:

ReferencesFor more information, please look at the following pages: http://sammoffatt.com.au/jauthtools/Kerberos/Browser_Support |